这里什么也没有,以后也可能不会有

攻防世界WEB

Web_python_block_chain

在攻防世界题目复现里没有提示,大佬的wp写的很详细,直接抄了,没接触过区块链

https://xuanxuanblingbling.github.io/ctf/web/2018/05/01/DDCTF2018-WEB4-区块链/

题目提示: 某银行利用区块链技术,发明了DiDiCoins记账系统。某宝石商店采用了这一方式来完成钻石的销售与清算过程。不幸的是,该银行被黑客入侵,私钥被窃取,维持区块链正常运转的矿机也全部宕机。现在,你能追回所有DDCoins,并且从商店购买2颗钻石么?

注意事项:区块链是存在cookie里的,可能会因为区块链太长,浏览器不接受服务器返回的set-cookie字段而导致区块链无法更新,因此强烈推荐写脚本发请求

Token窃取与利用

0x01 emmm

很早之前看到的推送,关于token窃取和利用的相关文章,包含了常用的工具,和一些技巧,最近忙完考试开始整理学习一下

https://mp.weixin.qq.com/s/cOws1noDgaw_UUK29tmFeA

0x02 Token 简介

在windows中token有两种类型:

- Delegation token(授权令牌):用于交互会话登陆(例如本地用户登录和远程桌面登陆)

- Impersonation token(模拟令牌):用于非交互登陆(例如利用net use访问共享文件夹)

这两种token都只能在系统重启后清除

具有授权令牌的用户在注销后,token会变成模拟令牌,仍然有效

使用incognito在win server 2008上进行测试

Docker简单学习

今天简单的去了解了一下Docker,记了些笔记,没有系统的整理,所以非常乱emmmm

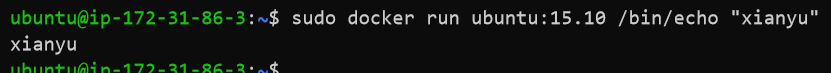

docker run ubuntu:15.10 /bin/echo "xianyu"- docker: Docker 的二进制执行文件。

- run: 与前面的 docker 组合来运行一个容器。

- ubuntu:15.10 指定要运行的镜像,Docker 首先从本地主机上查找镜像是否存在,如果不存在,Docker 就会从镜像仓库 Docker Hub 下载公共镜像。

- /bin/echo “xianyu”: 在启动的容器里执行的命令

以上命令完整的意思可以解释为:Docker 以 ubuntu15.10 镜像创建一个新容器,然后在容器里执行

bin/echo "xianyu",然后输出结果。

2019总结

看了下时间,现在在是2020年1月1号晚上8点20,2019年感觉真的过的好快啊,感觉自己还有有经历什么就结束了。这段时间忙着考试和课设,上一篇博客还是12月1号写的。本来是不想写总结的,但想了想,2019也确实经历了好多好多的事情,还是要给自己一个总结,虽说是总结,但也没什么逻辑,也只是想到啥就写啥。

Vulnhub-XXE靶机学习

前两天在微信公众号上看见了这个XXE靶场,就想试一试,虽然网上关于这个的文章已经写了太多太多了,但还是要写出来划划水,233333333,摸鱼真快乐.jpg

数据转发学习

0x01 一些前言

以前虽然也使用过一些数据转发的工具,但其实一直对数据转发的一些东西缺乏深入的了解,于是打算开始看着巨佬的博客进行一些学习,并进行一些简单的数据转发实验。

首先我们需要了解几个概念

- 端口转发(port forwarding)

端口转发有时候也被叫做隧道,是安全壳为网络安全通信使用的一种方法,我们像假设我们有个拥有公网IP的路由器,下面连着多台内网主机。内网主机和外网进行通信的时候,当外网发送信息回来时,路由器时怎么分辨这些信息是给哪台内网主机的呢?,这个时候,在路由器中就会有一个内网IP和路由器端口对应的一张表,当路由器的某个端口收到消息时,就把这个消息发给端口对应的IP,这就是端口转发的过程,不同的端口收到的消息,转发给相对应的不同的主机。

Padding Oracle Attack学习笔记

0x01 背景知识

我第一次看到这个的时候,还真的傻乎乎的以为是和Oracle(甲骨文)相关的漏洞,然而,这个和甲骨文的关系并不大emmmm,oracle翻译成中文有预言、神谕的意思。在密码学中,oracle是一个代表 用户或者攻击者 执行给定加密操作的系统。

Padding Oracle Attract是针对CBC模式的攻击,关于CBC加密解密与翻转攻击,上一篇笔记有写到,这里就不再重复了。

0x02 原理

我们已经知道,在常用的对称算法,比如3DES、AES在加密的时候一般都会采用分组密码(Block Cipher),将明文进行分组。但分组的同时就会带来一个问题,我们需要加密的明文不可能全部都是block(我们规定的区块长度)的整数倍,所以需要对不能整除的数据进行填充操作。我们常用的填充操作有PKCS#5和PKCS#7,在最后一个block中将不足的bit位数的值作为内容进行填充,例如如果最后一个区块缺少5个bit,就直接填充5个0x05到后面。我们子在解密的时候也会去检验明文的填充是否满足这个规则,如果满足以n个0x0n结束,就表示解密成功,否则解密失败。所以,当我们向服务器提交一个密文想要解密时,服务器一共会有三种判断结果:

- 密文不能正常解密;

- 密文可以正常解密但解密结果不对;

- 密文可以正常解密并且解密结果对比正确;